ELF文件解析

参考文献:

Index of /elf/gabi4+

ELF 文件 - CTF Wiki

0x00 ELF简介ELF (Executable and Linkable Format)文件,也就是在 Linux 中的目标文件,主要有以下三种类型

可重定位文件(Relocatable File),包含由编译器生成的代码以及数据。链接器会将它与其它目标文件链接起来从而创建可执行文件或者共享目标文件。在 Linux 系统中,这种文件的后缀一般为 .o 。

可执行文件(Executable File),就是我们通常在 Linux 中执行的程序。

共享目标文件(Shared Object File),包含代码和数据,这种文件是我们所称的库文件,一般以 .so 结尾。一般情况下,它有以下两种使用情景:

链接器(Link eDitor, ld)可能会处理它和其它可重定位文件以及共享目标文件,生成另外一个目标文件。

动态链接器(Dynamic Linker)将它与可执行文件以及其它共享目标组合在一起生成进程镜像。

0x01 ELF文件组成文件组成参考:Object Files ...

2020RCTFcipher

0x00 前言一直以来都觉得不得不玩玩qemu,弄了个qemu的题来玩玩,顺便体验一下IDA9.1的魅力(?)

0x01 静态分析给了两个文件,一个cipher,一个ciphertext

ciphertext应该就是密文了,后面多的一个0x0A应该就是换行符

至于cipher,只知道是个ELF文件,可以使用readelf -h file来查看ELF文件的具体信息

读一下可以知道是MIPS64的可执行文件,大端序

由于IDA从2021年底开始就支持了MIPS架构,所以直接拖IDA加上F5就好了,以前的还要用[ghidra](NationalSecurityAgency/ghidra: Ghidra is a software reverse engineering (SRE) framework)

反编译可以看到读了一个flag文件的内容然后调用了cipher函数进行了加密

看看cipher函数,顺便改一下变量名

看上去是分组了,16个bytes为一组,先减一再除16后加一的作用就是让不足一组的计为一组

之后取了随机数然后丢入encrypt函数里面按组加密,最后输出内容 ...

2024鹏城杯tigtea

0x00 前言学学Trace,应对一下控制流混淆

0x01 解解压出来一个txt,查看010发现是ELF

改下后缀,直接拖IDA,发现函数很少,应该是有壳

查壳发现是UPX,没有改过,可以直接upx -d

这边不演示了,直接进到脱壳后

进到main函数发现完全看不懂,发现有很多混淆

从输入入手,要求输入时进行暂停,随便输点,回到用户代码,发现在这里接收输入

一执行就会清空前面的寄存器,但根据linux调用规则,存放输入的应该是rsi寄存器,提前记录寄存器指向的地址,输入后转到这个地址下硬断

断下来在libc里面,出来是strlen

使用IDA的跟踪功能,选择指令跟踪,然后打开跟踪窗口

直接开始执行(注意要关闭断点),跟长点,后面要手动分析,跟短了可能都没进加密(这里不好说跟多少,凭感觉吧)

由于混淆太恶心,无法下手,只能根据题目给的tea猜测是TEA算法,而这就要考虑使用的是哪一种TEA了

TEA及其衍生算法是有规律可循的,不同变种有不同的特征

123456789101112131415161718192021222324252627282930313233343536373 ...

2024鹏城杯minire

0x00 前言VM题,有点小难度

0x01 解法一查壳,发现是UPX

可以判断是改了的

手工脱了,参考这个:https://blog.csdn.net/m0_49936845/article/details/119976496

注意脱的时候注意一下idc脚本的导出路径,要不然导不出来

直接进start,发现有个判断

根据分析可以知道,会先对调用参数进行一个判断,参数长度为4,且内容是root则进入sub_403193,否则走else

else里面就是接受一个输入,然后判断其hash值是否为

13c2d515f04e71ba58cb1247461981337

sub_4010C0为获取长度的函数,v26为输入的内容,根据sub_4018D5

可以知道这是MD5,直接爆破可以知道原来的输入内容为

1fksdde7039

然而这并不是flag

真正的flag藏在了sub_403193里面

这里最重要的是这个sub_402A9B,它的参数看上去就像opcode

而sub_402A9B这个函数无法解析,因为太大了

没办法,手动跟了

直接跑,然后暂停,一步步回到这个函数,发现是这个 ...

2023强网拟态fisher

0x00 前言很猛的异常处理和反调试

0x01 解无壳,64位IDA

上来就是创建快照,指定是反调试

查询发现检测的内容是xmmword_14003A578存的东西,解出来是vmtools

看来是检测虚拟机的,不过直接过掉就行

patch之后继续看,发现还有反调试

继续走,动调发现直接退出,看来还有反调试

走一下,发现在输出提示信息的后面有个函数sub_140001540,里面有个NtQueryInformationProcess

这边使用的NtQueryInformationProcess可以用于反调试,但官方提供的文档有所缺失,实际上反调试不仅可以传ProcessInformationClass = 0x7,还可以传其他的

patch掉

接受输入后面的那个函数15E0也有反调试

这边用了0x30,一样过掉,不演示了

之后继续运行,又退出

发现是这

直接patch掉

继续走,又退出,可能又有反调试,但是也可能已经进行了判断,因为走到这会发现下面就是输出判断结果,而这个判断之后就退出了

进入这个函数,发现输入(pbData)和长度(dwDataLen)被丢进了另一个函数里 ...

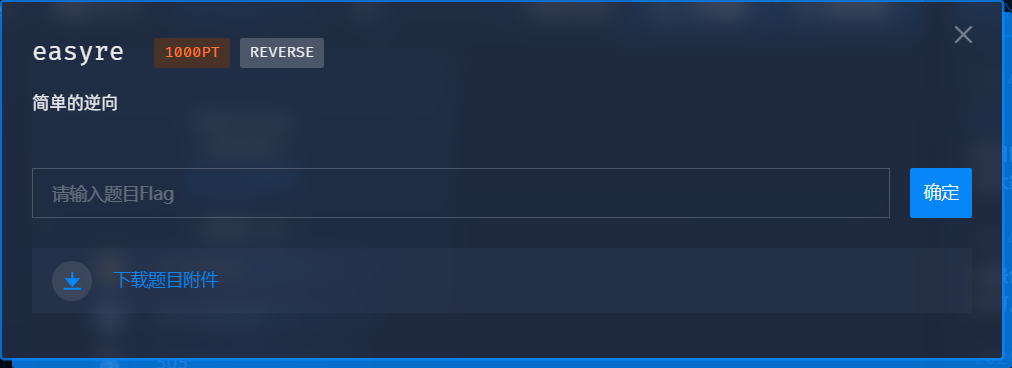

2024强网拟态easyre

0x00 前言纯动调,这玩意IDA看不了一点

因为用了iTruth版本的x64dbg,整合了不少插件(好多不知道啥用的)所以

听说有反调试?无駄!

0x01 解IDA看不了一点(好像是ollvm),上x64dbg一步步调

从输入下手,运行直到要求输入然后暂停,随便输点东西就会停下在syscall后面,回到用户空间后一步步ret回去,直到找到类似scanf参数的地方

之后一步步调,同时开启追踪记录,字节为单位,重点查看访问多次的内容,注意因为有大量花指令的存在,所以一定要用步进而不是步过来调,要不然随便哪个带call的花就会退出

首先可以发现这里调用了输入的内容

之后进了一个函数(其他花指令的call都是很近的,但是这个call跳转地址很远)

根据返回的值可以知道这是获取输入长度的(可能是strlen?)

继续跟踪发现这里被调用了三次之多,下个断点重启程序看看

重新执行直到调用strlen,然后看看输入长度被存到了哪里

发现存到了下面两个地址里面

下个两个硬断看看啥时候调用

发现丢到rdx里面去了

跟下去,发现rdx被拿去作比较了

估计这就是flag的长度了,试试发现确 ...

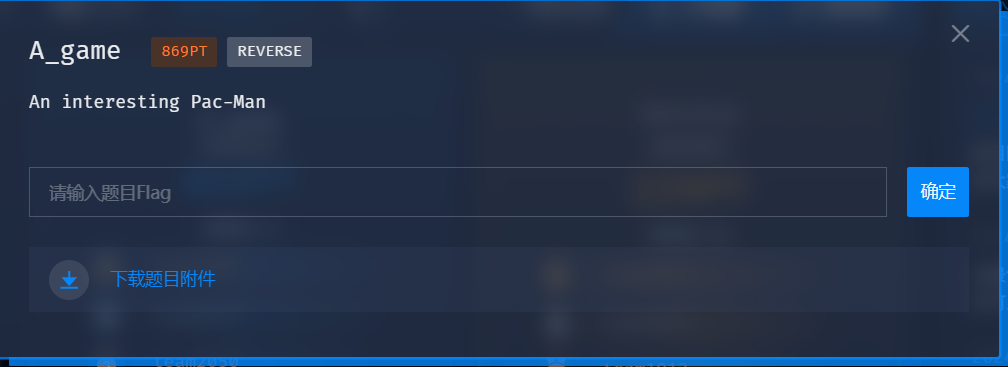

2024强网拟态A_game

0x00 前言游戏题,主要学学游戏题应该怎么做,以前碰到游戏题都在misc或者压根没做出来(然后没WP)

拿到这题是懵的,没有符号就算了,压根不知道该干什么

兜兜转转搜到了源码PacManX,本来想着有源码自行编译之后拿去BinDiff一下,但是自行编译很多环境是不一样的,所以不行

通过搜索字符串,查找一局游戏结束时的操作,发现也没有特别的,这时候就卡住了

后面查看WP发现原来是放在了读文件的操作上,看到游戏确实有给多四个文件,看来以后做游戏题还得注意文件读写这块(毕竟有存档之类的,这些东西也是可以藏数据的)

0x01 解无壳,64位,直接上IDA

想直接动调,但是有反调试

通过在import表搜索exit可以找到不少相关调用,一个个看,最后发现在高亮处这个地方很怪

F5一下可以看到对两个字符串进行了判断

这边这个反调试是这样的:

1.用函数CreateToolhelp32Snapshot,参数dwFlags=2,th32ProcessID=0,返回值给到变量hSnapshot

2.创建一个PROCESSENTRY32W结构的变量pe,其中dwSize=568

3.调用函数Proc ...

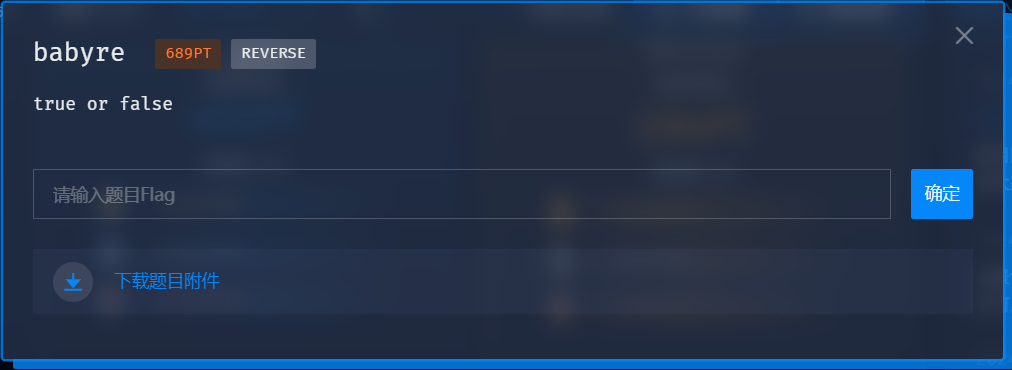

2024强网拟态babyre

0x00 前言试试爆破和klee两种方法

0x01 解分析无壳,64位,直接上IDA

还算简洁,就是注意输入中间每隔几位就要用-隔开,要不然读不到

先看看sub_401550

AES,没啥好说的,sub_401BCE是轮密钥加,sub_4016FD是字节代换,sub_4017C5是行移位,sub_40197E是列混合

可以在字节代换里面找到S盒,流程是标准的AES流程,没魔改,解密时可以直接解密

key是调用AES时的第二个参数unk_405420,共16Bytes

10x35, 0x77, 0x40, 0x2E, 0xCC, 0xA4, 0x4A, 0x3F, 0x9A, 0xB7, 0x21, 0x82, 0xF9, 0xB0, 0x1F, 0x35

之后才是重量级

AES的加密结果丢进了这个函数,a2就是丢进来的值,a1就是转换结果

分析了一下,a1总共16*12Bytes长,每12Bytes为一个单元,一个单元分为两个部分,第一个部分为a1[11]a1[8],分别存入1或0,应该是序号,最多为15(即F),而第二部分为a1[7]a1[0],存入的是a2的内容,一个一个位 ...

2024华为杯ezhtml

0x00 前言借机学学wasm逆向

0x01 解直接将.wasm文件拖入JEB(安卓逆向用的那个),选择wasmbc

直接去main函数,找到调用了函数f7

双击进去右键反编译

还算清晰,就是一个循环异或,最后一位明文由第一位密文加密,密文就在&aEBPGRM_VER9B_Q5S里面

附个脚本

1234567enc = 'EBPGRM|VE9B]Q5Sb4vJ^2|ZoU[t?SiDf9Cx'enc=list(enc)flag = ''for i in range(len(enc)-1,-1,-1): enc[i]=chr(ord(enc[i]) ^ (ord(enc[(i+1)%len(enc)]) & 0xf))print(''.join(enc))# DASCTF{WA4M_R3Ve7sE_1s_eZ_t0_lEa7N}

真不难,但是没做过所以一窍不通,借此也是学习了JEB在解析wasm的用处了,比搜到的又是编译又是头文件的简单很多

后面查到还有IDA解析wasm的项目, ...

2024华为杯downcity

0x00 前言纯VM,朝花夕拾

0x01 解无壳,直接进main函数

这么清晰?直接解了看看

我就知道.jpg

main下面有一大堆vm

可以发现是非常标准的VM

经过重设变量类型(a1应为_DWORD *)和一些分析,可以得出各变量的含义:

1234//a1 = memory//a1[0] = eip//a1[502] = stack bottom//a1[501] = stack pointer

然后在vm_init里面可以找到opcode

直接写解释器看看各条命令,这里的opcode是以4bytes为单位,其中第一个byte为操作码,后面的是立即数之类的东西

我直接一个拆分,一个字节一个字节读,所以我的eip的加加要加4,某些大的立即数也要从后往前读(小端),同时由于第一个值是eip,我也是自己搞一个来,所以有些地址操作要变,当然里面所有的立即数之类的,特别是放进去的地址后面写的时候也要做变换(后面会有注释)

1234567891011121314151617181920212223242526272829303132333435363738394041424344 ...