2024华为杯detou4

0x00 前言detours库的应用

有TLS反调试,不过不清楚怎么执行的

迷惑性很强

0x01 解无壳,直接拖IDA

比较清晰,首先是一个key,key长为16Bytes,然后才是flag的输入

先解key,进去发现是这样的

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253v13[0] = 0x728C;v13[1] = 0x5A38;v13[2] = 0x767A;v13[3] = 0x6AB9;v13[4] = 0x6BAD;v13[5] = 0x52D6;v13[6] = 0x6ECF;v13[7] = 0x68CF;v13[8] = 0x5469;v13[9] = 0x408B;v13[10] = 0x58E3;v13[11] = 0x4E1D;v13[12] = 0x791F;v13[13] = 0x5FC9;v13[14] = 0x78F2;v13[15] = 0x79CD;v7 = operator new(0x48u);v ...

安卓逆向学习之路——Frida

0x00 前言一直都知道Frida是一个非常强大的Hook框架,而且其Hook对象不仅限于安卓,连Windows应用的Hook他都可以搞定

然而受限于对JavaScript的不熟悉,一直拖着没有系统学习

借着《吾爱破解安卓逆向入门教程》提供的模板和介绍、对JS语言的相关语法的查阅以及利用其它框架的经验

还是系统地学学Frida比较好

参考:

《安卓逆向这档事》十三、是时候学习一下Frida一把梭了(上)

《安卓逆向这档事》十四、是时候学习一下Frida一把梭了(中)

《安卓逆向这档事》十五、是时候学习一下Frida一把梭了(下)

《安卓逆向这档事》十六、是时候学习一下Frida一把梭了(终)

0x01 Frida基础知识Frida是一款开源的动态插桩工具,可以插入一些代码到原生App的内存空间去动态地监视和修改其行为,支持Windows、Mac、Linux、Android或者iOS,从安卓层面来讲,可以实现Java层和Native层Hook操作。

Frida的安装非常简单,不指定版本的话用pip就行(我的版本为16.4.3)

1pip install frida-tools

之后再把 ...

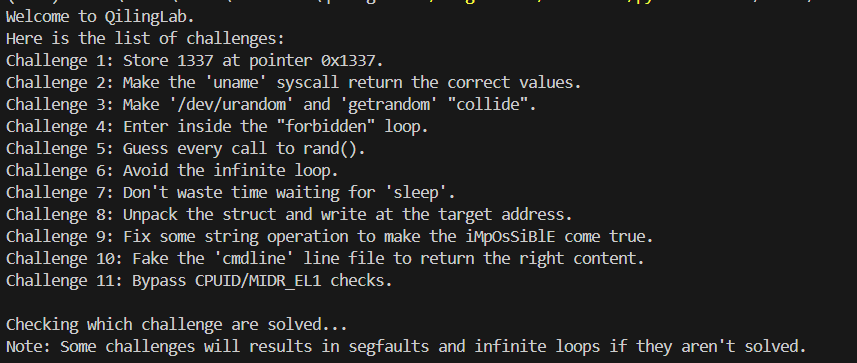

QilingLab-上手QilingFramework

0x00 前言第一次接触模拟执行这个东西,从QilingFramework开始上手试试看,后面还要学Qemu、Unicorn、Unidbg等

0x01 解使用

1git clone https://github.com/qilingframework/qiling.git --recursiv

克隆整个仓库

由于x86_64和aarch64题目内容,而我使用的是x86_64平台,因此为了体现模拟执行的强大,以下都使用aarch64的文件来解

之后使用模板如下

12345678910111213# 模板如下:from qiling import *from qiling.const import QL_VERBOSEdef challenge1(ql: Qiling): passif __name__ == '__main__': path = ['qilinglab/qilinglab-aarch64'] # lab目标 rootfs = "./examples/rootfs/arm64_linux" # ...

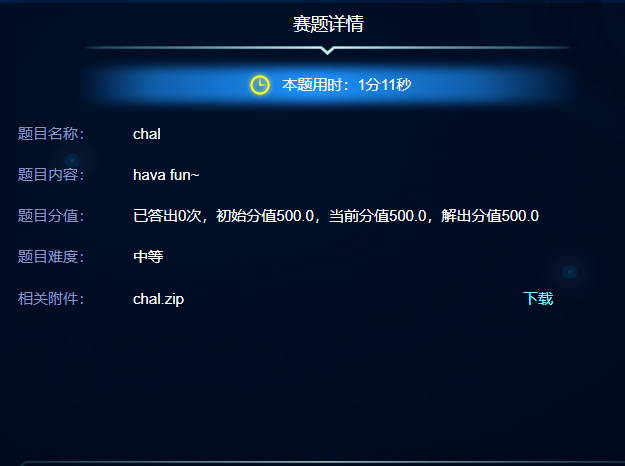

2024羊城杯chal

0x00 前言Cython逆向,借机学一下:Cython 二进制库逆向分析全面指南

WP来自2024年羊城杯粤港澳大湾区网络安全大赛WP-Reverse篇(全网唯一chal题解的含金量)

本体对环境有要求,一定要是linux+python3.12的环境

0x01 解根据给出的main.py,可以知道chal里面有个chal

1234import chalflag = input("flag: ")chal.chal(flag)

开启python,导入一下chal库然后打印一下属性

1234567891011121314151617181920212223Python 3.12.5 | packaged by Anaconda, Inc. | (main, Sep 12 2024, 18:27:27) [GCC 11.2.0] on linuxType "help", "copyright", "credits" or "license" for more information.> ...

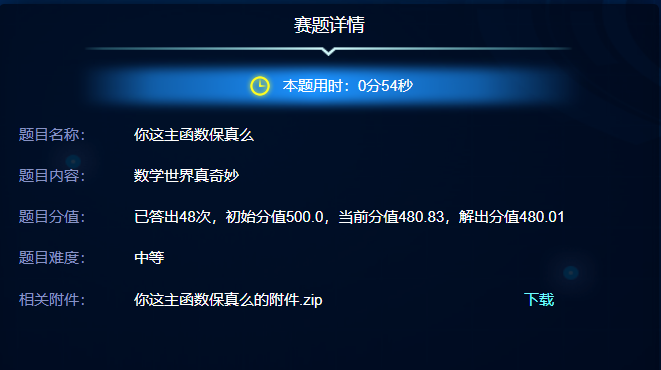

2024羊城杯你这主函数保真么

0x00 前言构造函数当主逻辑,第一次见

0x01 解无壳,直接拖IDA

搜main可以发现有两个main,一个是_main还有一个是___main

查引用发现___main在_main之前调用

两个函数都没什么东西

_main

___main

不过发现___main有一个跳转,进去之后可以看到有个函数指针

动调发现这个是从下往上调用的

调试,直到有flag字样的函数出现,步入,发现调用了读起来像是构造和析构函数的东西,

继续跟进,发现两个test对象

一个个看,test是主逻辑,读字符串并进行长度判断,由此可知flag长度为0x21

再看test2,发现是个ROT13,应该直接调的库,没有魔改

之后继续跟进,发现在___tcf3内还有东西

这里面是Test2类的析构函数,而析构函数里面调用了输入在ROT13操作后的结果

之后可以看到一个encrypt函数

进去发现又是一段加密,用到了一些三角函数,经查询这是DCT变换

之后发现加密的结果丢到了这个变量_encrypted里面

既然Test2类的析构函数有搞事情,那么Test估计也有

这边F5一下可以看到清 ...

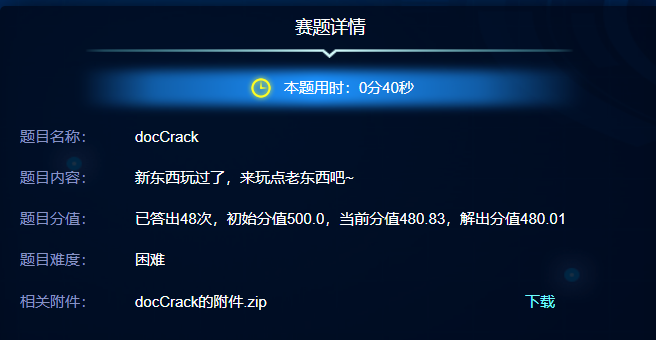

2024羊城杯docCrack

0x00 前言宏病毒,主要用到oletools和vbs调试相关的知识

0x01 解.docm文件,宏病毒,打开看看

宏病毒用的是VBA语言,且project加了密,只能dump出来看

用oletools对其进行提取

1olevba protected_secret.docm --decode

解码出来挺多东西的,不过重点是这个

很长一段,就不复制出来这里了

新建一个word,ALT+F11把代码丢进去分析

首先是对输入的每一字节都异或一个7,异或后将这个值存入Result

搜索Result变量,得到其被放入了一个temp.exe进行操作

开调,调试至这里可以找到batPath(这边结果应该是在同目录),同时可以看到同目录下有个temp1

之后再运行到这,可以看到同目录下有个temp.bat

将其都复制一份然后用010看看,会发现bat文件没什么用,就是用来将Result放入一个exe运行

不过提供了一个思路,要对temp1文件进行两次base64解密

解密出来之后丢入IDA

发现主要逻辑就是向左移6位,因此密文向右移6位就行

其中密文就是v7,可以通过在赋值后面下 ...

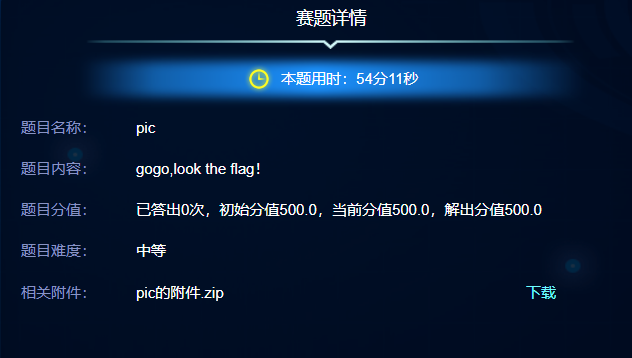

2024羊城杯pic

0x00 前言go语言,最好上IDA8.3,没删的话可以恢复符号

0x01 解无壳,直接上IDA

一进来就看到isDebuggerPresent

直接改为jmp

对于golang来说,调试经常会飞出去,因此要多用F4(Run to cursor)

在接受输入的地方下个断点,运行发现这边检查了长度是否为5

重新调试,输入5字节后走到这,发现调用了一个NewCipher函数,在go里面就是获取了一个Cipher对象,之后又去读了flag.png

继续向下走,发现有个循环异或

将输入的第二位和png的内容进行逐字节异或

之后又是一个循环

一步步进行分析,发现是进行了如下操作

这实际上是魔改的RC4算法,最后多了个异或0x11,rdx的值随着密钥的改变而改变

执行完这个循环可以发现写文件去了

输入要求一共五位,由于png头固定,因此直接爆就行

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253import itertoolsimpor ...

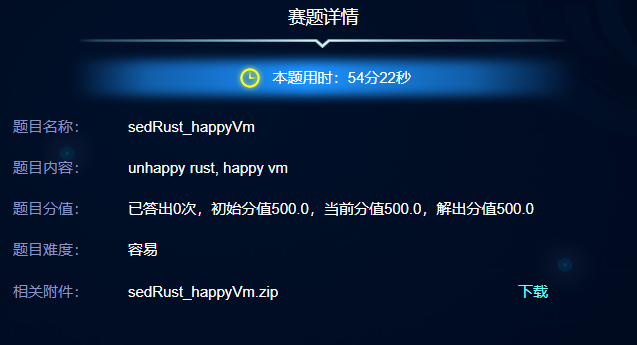

2024羊城杯sedRust_happyVM

0x00 前言rust的题,主打一个看不懂,全部交由动调,动调功底要求很高

0x01 解无壳,直接上IDA

查找字符串,

交叉索引一下去到函数sub_40B2E0

由于是rust,反编译就不看了,直接看汇编,来到input的地方

往下走可以发现两个cmp

一个个试,先输入小于7的,然后再输入大于0x15的,会发现小于7的直接call了个HeapFree,因此输入要大于0x15

继续向下走,又一个CMP,注意这里rdi存储的是输入的长度(十六进制),发现小于0x47是正确的

继续向下,由于下面有SIMD指令,因此打开xmm寄存器窗口便于观察

之后一直向下走,发现在这里又进行了一次对比

从上图可以发现在最后还对比了一个0x7D(即})

因此合理推断flag长度为0x28(40)个字符

重新进行调试,经过一些HeapAlloc之类的初始化(不过这个Alloc之后没几步就Free了,不知道在干啥)

一直往下走,发现只有这里才开始取输入内容

取了三个字节到三个不同的寄存器

r13d的内容丢到这里面了

edi的内容在这

r14d的内容在这

最后还要进行一次与运算 ...

安卓逆向学习之路——动态调试

0x01 smail的动态调试使用的apk来自正己第四课的教程demo:教程demo

参考正己的《安卓逆向这档事》第五课操作:《安卓逆向这档事》五、1000-7=?&动态调试&Log插桩

教程使用mt管理器对xml文件进行更改,但很多时候该用电脑还得用电脑,所以这边提供电脑的操作

以下两种方法更改apk中的AndroidManifest.xml使其可被调试:1.JEB使用JEB进行电脑上的操作:https://www.pnfsoftware.com/jeb/manual/android-debugging/#generating-debuggable-apk

首先将apk转换为可动态调试的版本

1jeb_wincon.bat -c --makeapkdebug -- file.apk

之后对apk进行签名

1apksigner.bat sign -ks %USERPROFILE%\.android\debug.keystore --ks-pass pass:android file_debuggable.apk

这个debug.keystore需要先用An ...

2024CISCNandroidso_re

0x00 前言Native层逆向,主动调一下就可以了

0x01 解先进jadax看看

MainActivity的判断逻辑如下:

其中legal函数如下:

123private boolean legal(String paramString) { return paramString.length() == 38 && paramString.startsWith("flag{") && paramString.charAt(paramString.length() - 1) == '}' && !inspect.inspect(paramString.substring(5, paramString.length() - 1));}

可以知道flag总长为38bytes,会对flag{和}做判断,中间部分看inspect类的inspect函数

跟进去看

用到了java里面的crypto库,使用DES加密,模式是CBC, ...