DASCTFXGFCTF2024prese

0x00 题目分析跳跳虎,主要是要找到程序的执行路径,然后转换成能看的东西

0x01 解无壳,直接上IDA

超多if,上面还有超多while,实际上就是进行判断,如果条件满足,那么就不break,而是执行下面的程序

没什么技术含量,主要是一个个跳着看,IDA选中条件之后就会黄色高亮,一个个看就好了

这个main_crypto里面也是和main函数一样的跳

为了保护大脑不从头顶跳出去,我选择直接解释一下这个main_crypto

这玩意的重点在于标注出来的enc

它将进行一些位运算,然后将结果存入temp中,这个temp是一个密码表

将input数组中的值作为索引在密码表中找对应的值然后放回input内

相当于一个映射

加密过程我转为python了,可能比较好看一点(只是方便理解,不能运行的)

1234567len1 = 32i = 0input = []for i in range(256): enc = ~(len1 ^ i)for i in range(len1): input[i] = enc[input[i]]

解密就是逆运算,在main函数最下面可以找到这 ...

DASCTFXGFCTF2024ezVM

0x00 题目分析没啥好说的,就是VM,不过这个VM用的不是汇编,而是加减乘除,相当于整了个计算器出来

0x01 解无壳,两个附件,一个二进制的data和一个dll

直接上IDA

分成了两部分,一个是key,一个是flag

不过看得出来就算key输错了也是能继续输flag的

先看看key

由main函数可以知道,key有16位,而且全是数字(48<ASCII<57),然后两两一组丢进v11里面去了,sub_1400011E5里面有个scanf,应该是用于格式转换的

比较重要的就是sub_1400012D5了,返回值给了v9然后用v9进行判断

一直进去可以看到很经典的vm格式

直接写解释器吧

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980818283848586878889909192939495969798991001 ...

2023年春秋杯网络安全联赛冬季赛coos

0x00 题目分析VM,重点在于解释器,把opcode整出来

0x01 解无壳

直接拖IDA看看

main函数内容还算清晰,可以知道的信息是flag长度为32,下面的for循环应该是用于判断

sub_41103C跟进去可以发现有个scanf

sub_41145B将参数与0x66异或,测试了一下byte_41F5C4,应该只是用于解密输出

1234s = [0x01, 0x03, 0x12, 0x46, 0x12, 0x0e, 0x03, 0x46, 0x0A, 0x07, 0x01, 0x47, 0x66]for i in s: print(chr(i ^ 0x66), end="")# get the lag!

那么关键的函数就应该是sub_4112D0,sub_41128A和sub_41118B了

先跟进sub_41118B看看

给v9附了很多值,然后调了一个sub_4112DF

是VM,而且case不少

可以回收站了

先不碰这个了,回到main看看另外两个函数sub_4112D0和sub_41128A

先看看sub_4112D0,进去可以发现有很 ...

2023年春秋杯网络安全联赛冬季赛UPX2023

0x00 题目分析upx壳,但是有点小修改

主打一个爆破

0x01 解查壳,UPX,但不太一样

Don’t try : upx.exe -d

WHY?

CFF看看咋回事

大写变小写了(

丢010里面改大写就行

之后就能正常脱壳了

脱完直接上IDA

符号什么的都有,非常好看,不过要注意change函数和unk_46A020里的东西

先看看change函数

12v13 = 3v12 = std::string::length(a2)

第一个for循环初始化v9为3*len(a2),并全部用10进行填充

第二个for循环取a2中的值,然后放入v9中,v9被分为三段,每段长len(a2),a2的第一个值放入v9的第一段,第二个值放入第二段,第三个值放入第二段,第四个值放入第一段,第五个值放入第二段,第六个值放入第三段,之后以此类推,相当于做一个钟摆循环

第三个for将v9中不等于10的值按顺序放入a1中,最后返回一个a1

然后来看看unk_46A020里面的东西(转成dd了)

这个应该就是密文了

123char enc[] = { 0x09, 0x63, 0xD9, ...

2020腾讯游戏安全竞赛初赛

0x00 题初赛共分为ring3和ring0两道题

初赛ring3题目:

winmine.exe是一个扫雷游戏程序,winmine.dmp是该程序的一份进程dump, 在这份dump中,winmine.exe的内存映像有指令被篡改,篡改实现了外挂功能。

请找出dump中,winmine.exe的内存映像中2处被篡改实现外挂功能的指令(被篡改指令的偏移、篡改前后的指令分别是什么),并分析这些指令篡改所实现的外挂功能是什么。

初赛ring0题目:

DriverDemo.sys是一个驱动程序,它内置了一些限制。

1, 不能篡改该文件,尝试使驱动成功加载。

2, 该驱动程序成功加载后,突破它的限制,但不允许patch文件或内存,使它成功打印出(用dbgview可接受)调试信息”hello world!”。

驱动未签名,需要设置Windows 10高级启动选项,禁用驱动程序强制签名后方可答题,支持使用虚拟机。

0x01 解ring3给了一个dmp文件,可以考虑先上Windbg分析一下

题目中提到了内存映像中有指令被篡改,因此先把winmine.dmp的内容转写为文件

用windbg打开.dmp, ...

2021腾讯游戏安全竞赛初赛

0x00 题题目说明:下载ctf1.exe (md5:63b2b6e27bc8e95cf81e5be8e5081265)。运行ctf1.exe,依据程序提示,找到flag。

0x01 解OpenGL做的三维图形显示程序

这里考的应该是解锁视角限制

打开程序只能看到一个箭头指向右上角

然后鼠标被限制了,没办法移动太多

比较相似的程序:https://blog.csdn.net/szqsdq/article/details/79584409

关于OpenGL的摄像机可以看这个:https://learnopengl-cn.github.io/01%20Getting%20started/09%20Camera/

对OpenGL不熟,可以先试试解除对鼠标的限制

这里会涉及到Windows消息机制:https://blog.csdn.net/liulianglin/article/details/14449577

可以先去找窗口注册的函数,那里有WndProc函数,负责处理各种消息,当然也包括鼠标消息

在IDA的structures视图中找到WNDCLASSEXW结构体,然后x查询交叉引用, ...

2022腾讯游戏安全竞赛初赛

0x00 题这里有一个画了flag的小程序,可好像出了点问题,flag丢失了,需要把它找回来。

要求:

1、不得直接patch系统组件实现绘制(如:直接编写D3D代码绘制flag),只能对题目自身代码进行修改或调用。

2、找回的flag需要和预期图案(包括颜色)一致,如果绘制结果存在偏差会扣除一定分数。

3、赛后需要提交找回flag的截图和解题代码或文档进行评分。

0x01 解运行程序会发现ACE的蓝色logo,过几秒后会自动消失

上IDA,直接看看WinMain(https://learn.microsoft.com/zh-cn/windows/win32/learnwin32/winmain--the-application-entry-point)

可以看到创建了一个互斥体(CreateMutexA),保证程序单例运行

之后是创建窗口

先D3D入个门吧:https://www.cnblogs.com/skiwnchiwns/p/10343190.html

之后这里能找到D3D的初始化过程的一步

所以大概可以判定这是D3D的初始化函数

看里面包着的函数sub_14000109 ...

2024NKCTFvm?vm!

0x00 分析题目根据官方WP,这道题是有原题的

原题的WP在这:https://ctf.0xff.re/2022/dicectf_2022/cable_management

本题的脚本有:https://ycznkvrmzo.feishu.cn/docx/E92JdQmGxoUwXexnQgpcRaIsn7g

此题据官方WP是

改编了逻辑状态,把整个部分切为两半,第一个部分在异或的基础上加入了一个与门

在第二个部分加入了一个或门

没看懂(

由于这题相对比较抽象,所以会大量引用WP

这题需要对wireworld有所了解(至少知道规则才能做):

Wireworld导线世界规则:

1、空(黑色):永远不变

2、电子头(蓝色):下一代变为电子尾

3、电子尾(白色):下一代变为导线

4、导线(黄色):一般不变,但当周围一圈有一个或两个电子头时变为电子头

0x01 解ELF,无壳

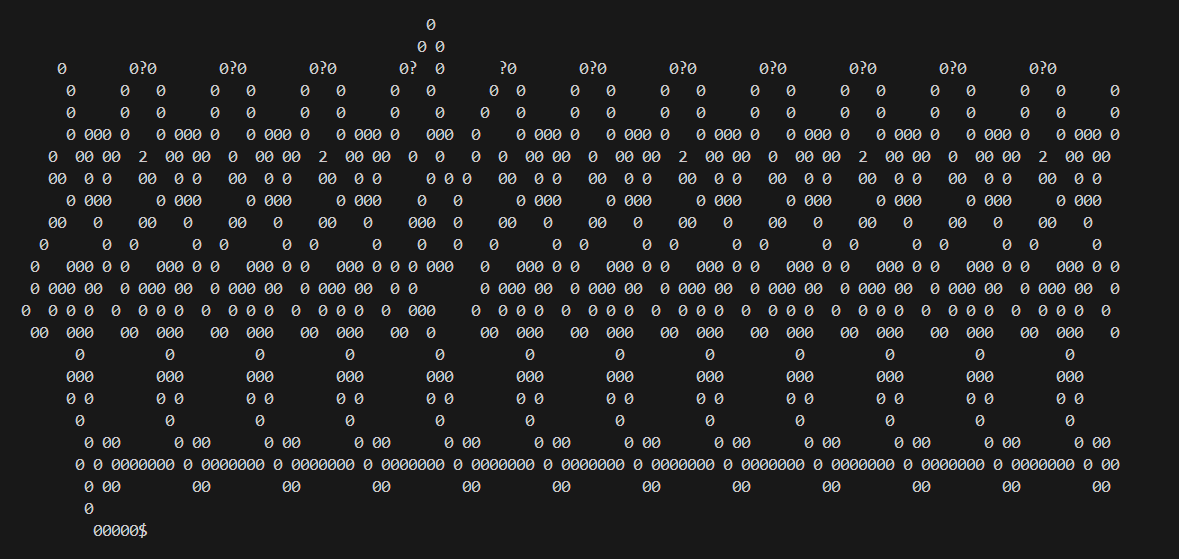

无从下手,只能先看看main函数

从下面开始看看函数

printf的样子很奇怪,不过unk_2004和unk_2005倒是知道是什么

那么估计sub_1570就是一个判断函数了,

根据WP,这个sub_12 ...

2024NKCTFREEZ

0x00 分析题目和上一道题一样大部分还是用Z3

不过这道题会动态输出一个可执行文件,有点类似于SMC了

0x01 解ELF,无壳

直接上IDA

没有cmp,而这个byte_404070里面的内容很多

应该是类似于SMC那样会输出一个可执行文件,而这些应该就是操作码

试着运行一下

这时候会输出一个outputfile

直接拷走就行(

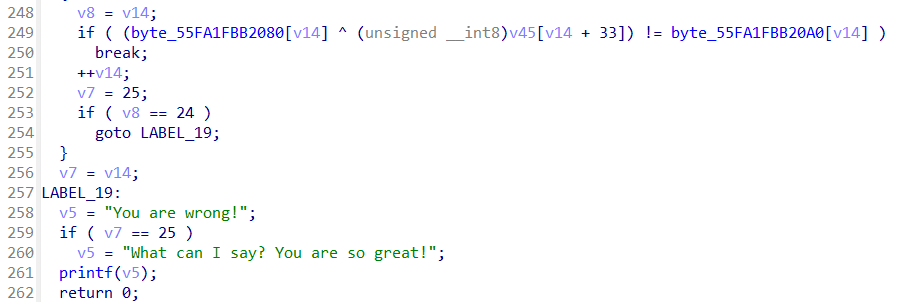

来到outputfile的main里面,可以发现整个程序的加密可以被分为三个操作

第一部分是一大堆加减乘除和位运算

第二部分是和内存里的某个东西(dword_55FA1FBB2010)进行乘除以及位运算

第三部分就是一个简单的异或

将byte_55FA1FBB2080与第二部分的结果异或然后与byte_55FA1FBB20A0进行比较

那么就该REVERSE了

先从最后的开始,直接异或得出第二部分的结果

1234567891011key = [0x32, 0x44, 0xaa, 0x56, 0x63, 0x3d, 0x2b, 0x09, 0xcd, 0x34, 0x99, 0x3c, 0x56, 0xb8, 0x99, 0xde, ...

2024NKCTFlogin_system

0x00 题目分析比较简单的一题,主要是Z3的使用方法和换表AES

关于Z3:https://github.com/Z3Prover/z3

AES不必多说(

0x01 解ELF,无壳

直接上IDA

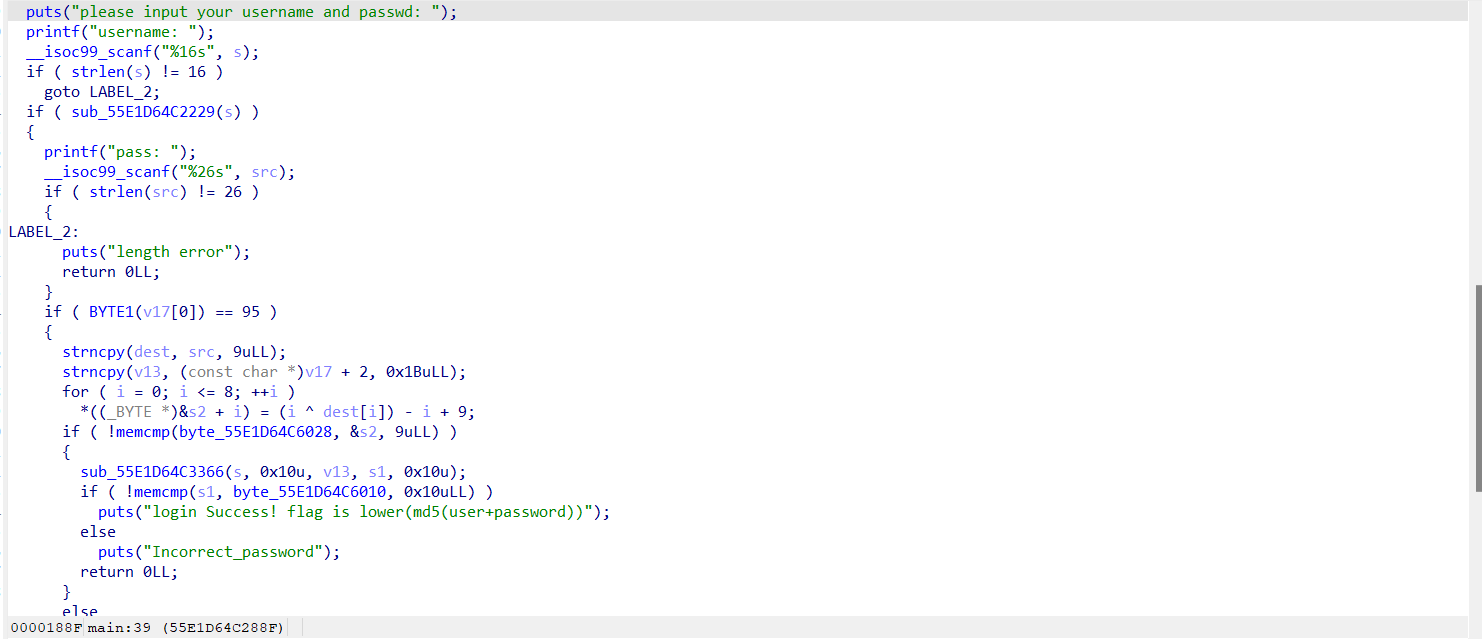

由login Success的提示可以看到不仅要password,还要username

那么就一个个来看吧

首先是user name

在strlen后有一个if包含一个函数,这个函数应该就是对user name的判断了

根据strlen可知这个name的长度应该为16B

进去这个对user name内容的判断

这么多等式,首先想到用Z3解,再仔细看看,可以发现这些等式每四个为一组,所以就可以写脚本先把name搞出来

123456789101112131415161718192021222324252627from z3 import *a1 = [BitVec(('x%s' % i), 8) for i in range(16)]out = []s = Solver()s.add(a1[2] + a1[1] + a1[0] + a1[3] == 447)s.add(1 ...