2023DASCTFxCBCTFmarshal

0x00 分析marshal库:https://docs.python.org/zh-cn/3/library/marshal.html

marshal模块包含一此能以二进制格式来读写 Python 值的函数。marshal 模块主要是为了支持读写 .pyc 文件形式“伪编译”代码的 Python 模块。不是所有 Python 对象类型都受支持;一般来说,此模块只能写入和读取不依赖于特定 Python 调用的对象。

使用dis.dis进行反汇编:https://docs.python.org/zh-cn/3/library/dis.html

dis模块通过反汇编支持CPython的bytecode分析。

0x01 解只有一个.py文件,打开后是这样的

直接运行运行不起来

事已至此先分析函数吧

关于这个marshal.load(file)

从打开的文件读取一个值并返回。 如果读不到有效的值(例如由于数据为不同 Python 版本的不兼容 marshal 格式),则会引发 EOFError, ValueError 或 TypeError。 文件必须为可读的 binary fi ...

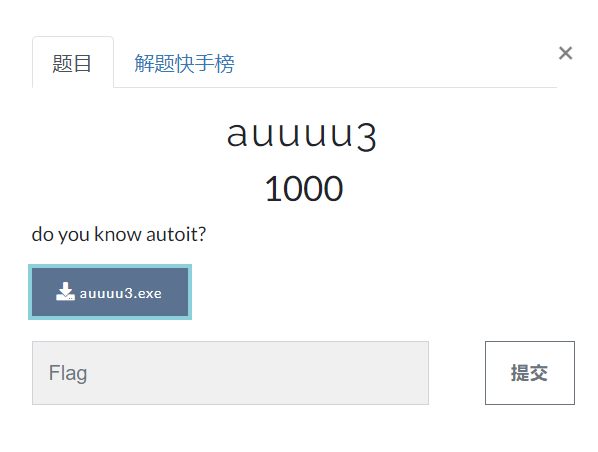

2023DASCTFxCBCTFauuuu3

0x00 题目分析关于AutoIt:https://www.autoitscript.com/site/autoit/

感觉autoit可以类比为lua,都是脚本语言,而且都利用到了虚拟机技术

不过autoit设计用于Windows GUI(图形用户界面)中进行自动化操作,其他脚本语言好像不能做到

使用动调或者IDA比较耗时间,据官方说法在v3.2.5.1后autoit不再拥有自带的反编译工具,不过对应的虚拟指令含义有大哥分析出来了,而且有工具可以快速获取源码

AutoIt-Ripper:https://github.com/nazywam/AutoIt-Ripper

0x01 解查壳,这次换个软件

运行一下,随便输点东西看看

用pip安装autoit-ripper后直接扒皮

打开.au3,搜一下”wrong”

分析加密流程,首先判断输入是否满足38位,如果满足,则将输入经过ENC函数加密,ENC函数如下

12345678910111213141516171819202122Func ENC ( $DATA , $KEY ) $DATA = Binary ( $DATA ) L ...

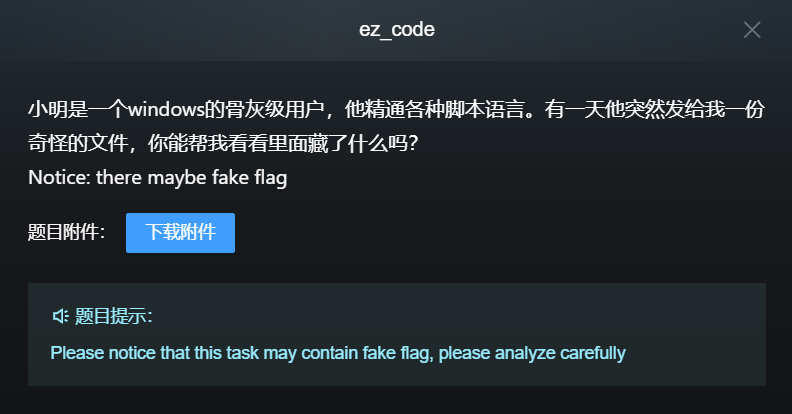

2023starCTFez_code

0x00 题目分析powershell混淆

关于powershell脚本:https://learn.microsoft.com/zh-cn/powershell/module/microsoft.powershell.core/about/about_scripts?view=powershell-7.4

powershell的使用:https://blog.csdn.net/qq_41874930/article/details/108146932

关于powershell中的IEX:https://learn.microsoft.com/zh-cn/powershell/module/microsoft.powershell.utility/invoke-expression?view=powershell-7.4

powershell反混淆:https://www.freebuf.com/articles/system/181697.html

github反混淆项目:https://github.com/Malandrone/PowerDecode

0x01 解后缀改为.ps1 ...

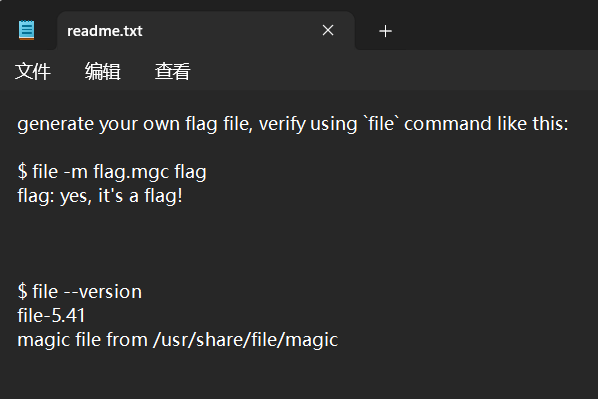

2023starCTFflagfile

0x00 题目分析关于linux的file命令和magic file:https://blog.csdn.net/shenwansangz/article/details/50506507

对file命令的版本有要求

以当前题目为例,安装5.41版本的file命令

1234567891011121314151617wget ftp://ftp.astron.com/pub/file/file-5.41.tar.gztar -xvzf file-5.41.tar.gzcd file-5.41./configuremakesudo make install# Output:# 'file-5.41.tar.gz saved'# 'file-5.41/ configured'# 'file-5.41/ compiled'# 'file-5.41/ installed'

0x01 解随便在flag里面写点东西

然后使用

1file -m flag.mgc -d flag

其中file -d用于输出调试信息

...

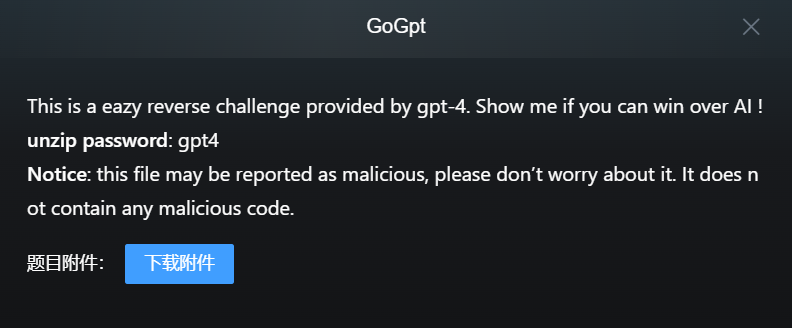

2023starCTFgogpt

0x00 分析没啥好说的,签到题来的

0x01 解查壳(Not Packed)

直接上IDA8.3

有个shuffle比较显眼,柏鹭杯的时候有理解过shuffle的意思

这里应该是将上面的那串字符打乱了

往下滑滑可以看到这个

base64没跑了

但是那串字符不太可能作为base64的表

所以看看那串字符什么操作

字符变量传递流程我贴这了

v54 → shuffle → v57 → v26 → v24

然后就是一个异或

看来这题的加密就是XOR+base64了

那这个shuffle结果是什么?

动调看看

进去之后注意寄存器RCX

运行到ret就能看到结果了

写脚本咯

1234567891011import base64key = "TcR@3t_3hp_5_G1H"enc = b"fiAGBkgXN3McFy9hAHRfCwYaIjQCRDFsXC8ZYBFmEDU="dec1 = base64.b64decode(enc)dec1 = list(dec1)dec2 = ""for i in range(len(d ...

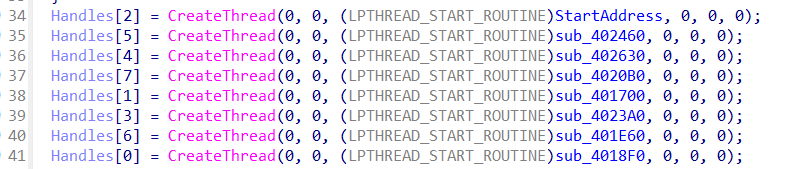

2023NepCTF九龙拉棺

0x00 题目分析8线程+1进程+反调试+多重加密+SMC

难度:easy

……

0x01 解照例,查壳(Not packed)

没壳就拖进IDA直接到main函数看

多个线程+长度限制

还有看到个提权:https://www.jianshu.com/p/232fbd1a3cfb

感觉挺麻烦的

接下来看看每个线程都执行了什么函数

StartAddress函数

这个函数里面有个CreateProcessA,创建了一个进程,估计有一部分的操作是在创建的子进程里面进行的

sub_402460

下面有这个

这个byte_404210有点怪,里面是空的

sub_402630

这里面有个sub_401120

base64

结合这个base64和上面那个函数的1.37+1,可以知道上面那个函数应该是base58

参考:https://blog.csdn.net/weixin_34258782/article/details/88830132

sub_4020B0

看不太懂,但是应该是什么算法,下面有很多操作

结合WP,这应该是一个反调试(

反调试动态读取.text(第一个段)并通过 ...

2023NepCTFeeeeerte

0x00 题目分析根据官方WP复现

关于NepCTF我好像只保存了这一道(

藏密钥的方式确实独特,下次遇到可能就做不出来的那种(

0x01 解查壳略(Not packed)

直接上IDA

查字符串一眼base64

出去发现在这里被调用

这个函数再出去看到这个

我函数呢?

向上走

看来是没有识别出来

手动设一下函数

这下能识别了

F5粗略看下

这里有个626很可疑

记下位置

动调看看

在这个位置下断,然后点一下就断下了

看来这个值会和点击次数有关

看看57C620这个位置

确实是点一次加一

往下走走到判断(0x272=626)

在jne处改ZF标志位为1

直接跑

随便输点东西

然后会在这一步发现有个fake flag

继续执行会发现输入(输了123)被加密

根据加密结果或者图片或者堆栈信息可以找到一个叫skipjack的加密算法

回到IDA

发现在626判断的下面有一个626626626的判断

继续往下,还能看到一个662266的判断

这个判断之后就很抽象了

找一下这两个判断,然后都输出看看

第一个(0x25599042=62662662 ...

2023羊城杯vm_wo

0x00 题目分析一个Mach-O ARM64程序

使用自制的VMP进行加密

关于VMP介绍可以看这个:https://www.52pojie.cn/thread-1564978-1-1.html

虚拟化可以看这个:https://www.cnblogs.com/theseventhson/p/14240373.html:

变异可以看这个:https://www.52pojie.cn/thread-1565126-1-1.html

0x01 解查壳,没有结果,直接拖IDA(不能用8.3,因为是ARM64)可以发现函数很少

先看看main

非常简单,这个byte_10003F47就是密文了

加密过程应该就是那个myopearate了

写入了很多数据,看不太懂

不过这里面有个函数interpretBytecode看起来挺重要的

函数里面很长,进行了很多操作

同时使用了一个不存在的地址,应该是程序写入内存的时候才会出现

非常符合VM的定义

由于没有mac系统,做不了模拟(应该有做模拟的方法的,挖个坑先)

所以只能copy计算流程然后进行点修改来爆破了

12345678910111 ...

2023羊城杯Blast

0x00 题目分析这题用MD5的

MD5的爆破理论上可行,但是实际操作可能要耗点时间

0x01 解查壳省略,是个ELF程序

main函数非常长,很多移位什么的操作

直接去到最后看密文比较说不定还能知道是个啥

比较放别的函数去了

在这个sub_402370里

这个a14d89c38cd0fb2什么的很是可疑

看起来很像hash的结果

测试了一下应该是md5

应该是单个字符进行了两次md5加密

那没什么好说的,直接爆

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980818283848586878889909192939495969798991001011021031041051061071081091101111121131141151161171181191201211221231241251261271281291301311 ...

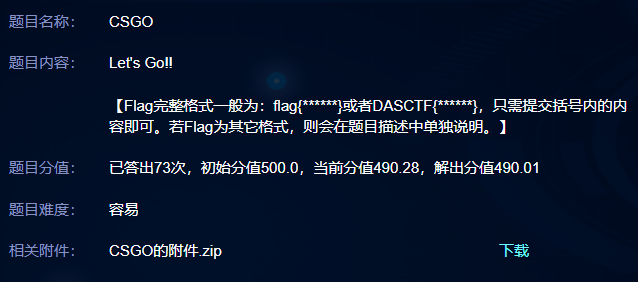

2023羊城杯CSGO

0x00 分析这题是go语言(是没见过的语言)

用了IDA8.3(かみ さま),标志什么的好像都有,所以就稀里糊涂地做了

有空一定要专门出一篇GO语言的逆向

然后这题还有反调试(也是第一次见上这个的)

不过还是SharpOD技高一筹

0x01 解查壳省略(not packed)

上IDA直接搜字符串

可能是go语言的特性(?),字符串并没有直接出现在函数内,而是经过了一个转换

因为这个特性不是很好找密文、加密方法

不过还是试一试

上一下findcrypt

看来有个base64

跟出去发现在main函数中

这个runtime_intstring比较可疑,进去看看

这个v就是base64的表,看来可能是一个换表base64

但是具体怎么换的不太清楚

再回到main函数看看

这个base64换表下面有个equal,猜测是进行对比

然后下面有个main__stmp_3

看来确实是,那么密文呢?

有一说一这个地方蛮麻烦的,不知道是不是go语言的原因

要去到汇编才能看到

这个就是密文了

cPQebAcRp+n+ZeP+YePEWfP7bej4YefCYd/7cuP7WfcPb/U ...