2024华为杯ezhtml

0x00 前言

借机学学wasm逆向

0x01 解

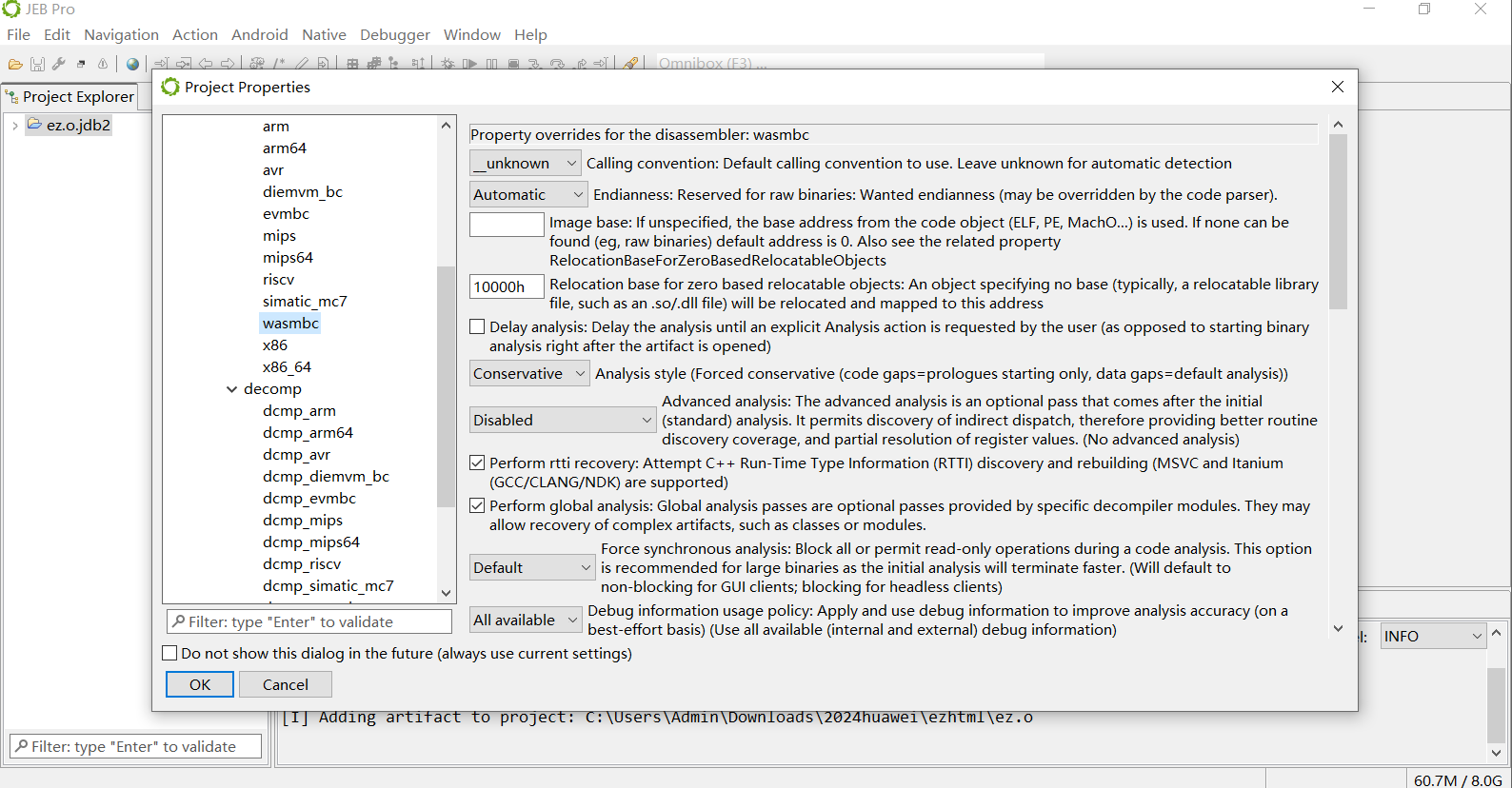

直接将.wasm文件拖入JEB(安卓逆向用的那个),选择wasmbc

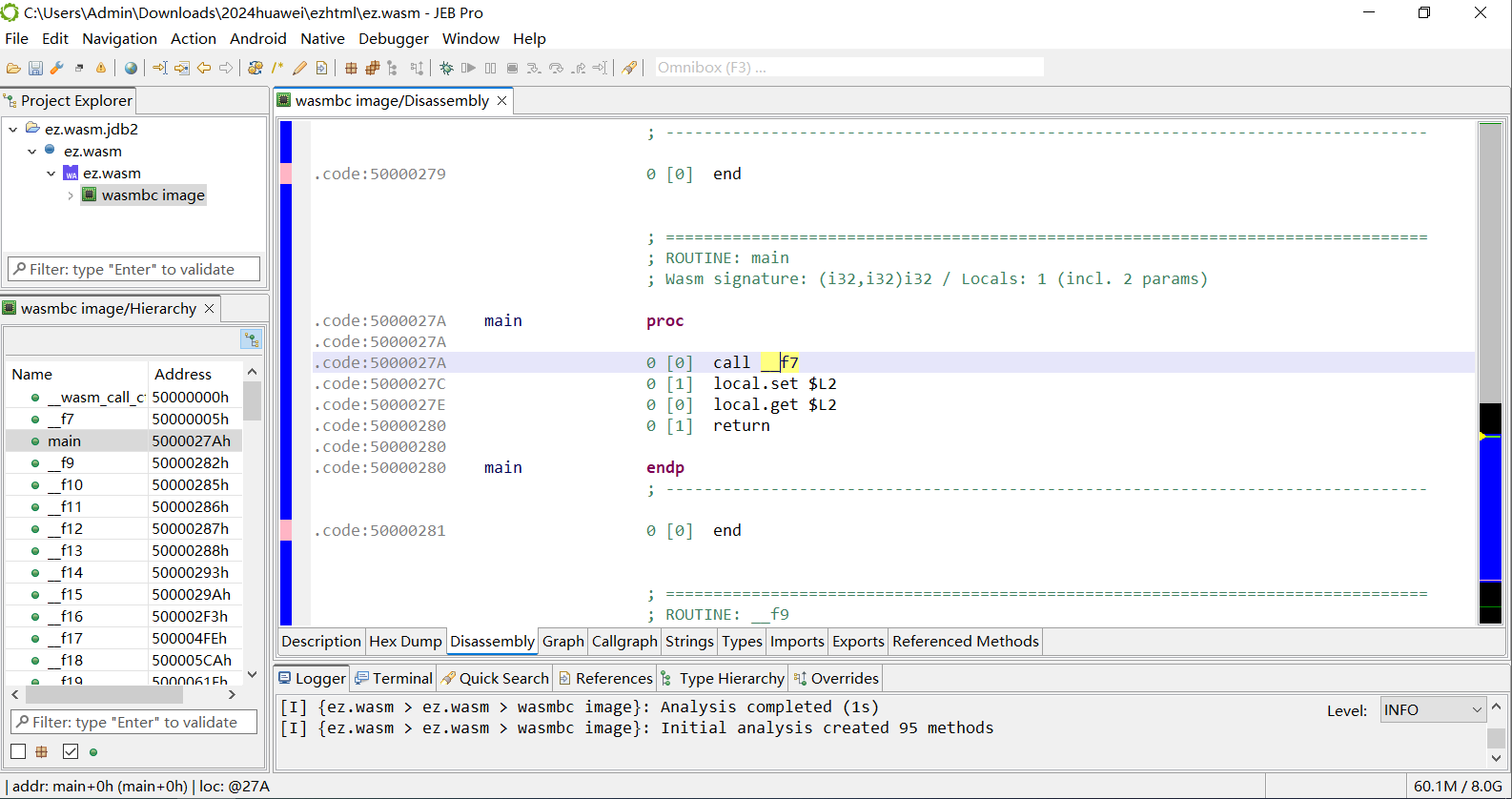

直接去main函数,找到调用了函数f7

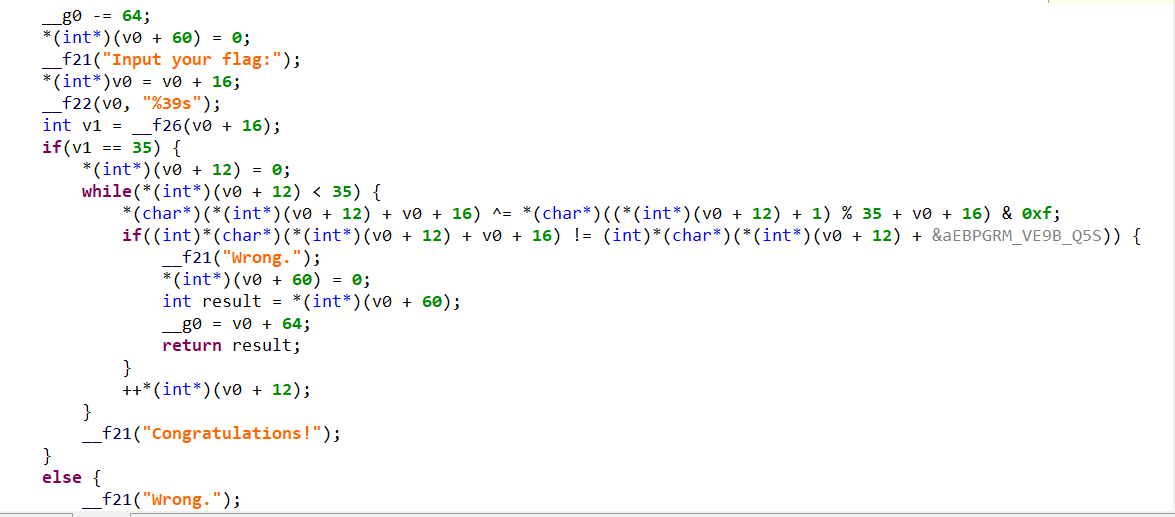

双击进去右键反编译

还算清晰,就是一个循环异或,最后一位明文由第一位密文加密,密文就在&aEBPGRM_VER9B_Q5S里面

附个脚本

1 | enc = 'EBPGRM|VE9B]Q5Sb4vJ^2|ZoU[t?SiDf9Cx' |

真不难,但是没做过所以一窍不通,借此也是学习了JEB在解析wasm的用处了,比搜到的又是编译又是头文件的简单很多

后面查到还有IDA解析wasm的项目,不过插件已经变为归档了,而且好像只能用python2来编译,不如JEB了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 The Blog of WoaW04!